なりすましメールにご注意!!

2022-02-10

攻撃活動を再開した「Emotet(エモテット)」

情報処理推進機構(IPA)は2021年11月、マルウェア「Emotet」の攻撃活動再開の兆候が確認されたという情報があることを明らかにしました。

今後攻撃メールの大規模なばらまきに発展する可能性もあるとして注意を呼び掛けている状況です。

その「Emotet」はどのように攻撃してくるのか?その手口や対策についてご紹介します。

「Emotet」とは?

まず「Emotet」とは、メールを介してウイルスへの感染を狙うマルウェア(悪意のあるソフトウェア)のことを指します。

メールの添付ファイルを開いたり、本文中のリンクをクリックすることで悪意のあるプログラムがインストールされ、パソコンが感染。

さらに感染したパソコンからメールアドレスや社内ネットワークのログイン情報などを盗み出し、さらに感染をひろげようとします。

同時に「TrickBot」や「Ryuk」と呼ばれるほかのマルウェアの感染も引き起こすため、サイバー犯罪の温床にもなっている状況です。

「Emotet」の手口

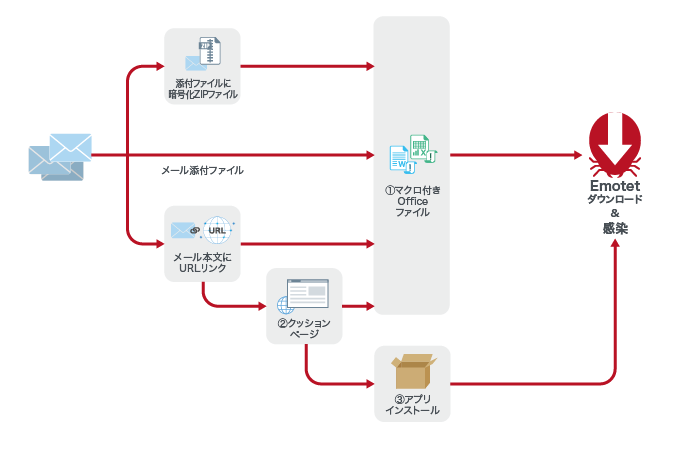

このような「Emotet」への感染は以下の3通りが確認されています。

①「Emotet」自体が配信するメールによって感染するケース

②自組織内の他の感染PCから横展開(ラテラルムーヴメント)で感染するケース

③「Trickbot」と呼ばれる別のマルウェアから二次感染するケース

これらのうち①のメールによって感染するケースでは、窃取されたメールの内容が悪用されて返信形式で届くことがあり、ユーザーが開封しやすく特に注意が必要です。

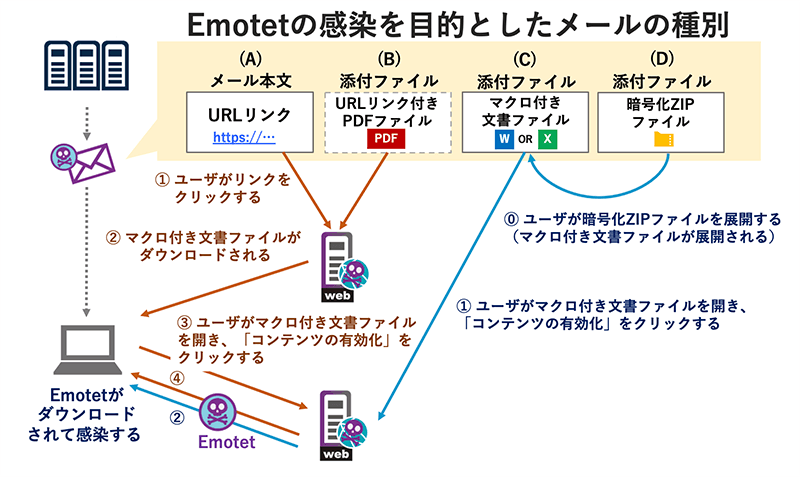

「Emotet」の感染を目的としたメールは、過去の経緯を踏まえると以下の4パターン。

①メール本文にURLリンクが記載されているもの(※上記画像A)

②メールにURLリンク付きPDFファイルが添付されているもの(※上記画像B)

③メールにマクロ付きWordまたはExcelファイルが添付されているもの(※上記画像C)

④メールに暗号化ZIPファイルが添付されているもの(※上記画像D)

最近では①、③、④の3パターンが観測されている状況です。

PDFファイルを使用した②のパターンについては確認されていませんが、従来の「Emotet」が利用していた手口であり、今後悪用される可能性があるため注意しておく必要があります。

いずれのケースでも以下のような流れで感染にいたります。

不正なマクロ付き文書ファイルをユーザーが開く

↓

「コンテンツの有効化」をクリックすることでマクロが実行される

↓

「Emotet」をダウンロード後に感染

このように意図せずダウンロードされた「Emotet」によって感染してしまいます。

その後ユーザーが気づかないうちにメールや添付ファイル、メールアドレス、Webブラウザやメーラーに保存されたパスワードなどの情報が窃取されます。

さらに「Emotet」への感染を引き起こすメールを他の組織や個人に送信することも。

また、自組織内のネットワークの他のPCへ感染を広げる機能も存在するため、自組織の多数のPCが「Emotet」に感染する可能性もあります。

これらの動作は「Emotet」が追加機能(モジュール)をダウンロードした場合に起こるものであるため、被害は環境や状況に応じて異なります。

その他「Emotet」の感染後にランサムウェアやバンキングマルウェアなどの他のマルウェアに追加で感染する過去事例も。

「Emotet」への対策

このような「Emotet」を始めとするマルウェアからの被害にあわないために、私たちは何をすればいいのでしょうか?

代表的な対策方法についてご紹介します。

①MicrosoftOfficeのマクロ設定の点検

話題の「Emotet」の場合、メールにMS Wordのファイルが添付されており、ファイル内に「マクロ」(=悪さを自動実行するプログラム)が仕組まれている、というケースが多くあります。

マクロの自動実行を防ぐためにOfficeのトラストセンターのマクロ設定が「警告を表示してすべてのマクロを無効にする」になっているか確認しましょう。

もしファイルを開いた際に「マクロが無効」という表示がでるということは、このファイルには何らかのプログラムが仕込まれているということです。

よほど信頼できるものでない限り「コンテンツの有効化」ボタンを押してはいけません。

すぐにファイルを閉じて、相手方に問い合わせをしましょう。

②暗号化されたZIPファイルに警戒を!

最近の「Emotet」の新たな手口として、パスワード付きZIPファイルがメールに添付されている事例が報告されています。

ZIPを展開するためのパスワードはメール本文に書かれているのですが、この暗号化されたZIPファイルの場合、ウイルス対策ソフトによっては悪意のあるファイルとして検知されない場合もあるようです。

③G-Suiteやサイボウズなどのグループウェアに移行する

ウェブメール自体にウイルススキャンが実装されているサービスや、メーラーを介さないWebメールを搭載しているグループウェアに移行するのも一つの方法です。

標的となっているのはメーラーや自前のメールサーバーになりますので、Webメールを使用することで仮に感染した場合にもメールの情報やメールサーバーのデータが収集されてばらまかれるリスクは少なくなります。

弊社で提供可能なセキュリティソリューション

上記の対策を徹底することで感染のリスクを減らすことができるのは明らかにですが、それだけでは万全とはいえないのも事実。

少しでも感染のリスクを減らすために、よりセキュリティを強固にすることができるソリューションをご紹介します。

EPP(Endpoint Protection Platform)/EDR(Endpoint Detection and Response)

■トレンドマイクロ ウイルスバスタービジネスセキュリティサービス

■WatchGuard ウイルス対策ソリューション EPDR など

EPPはエンドポイントで侵入を防ぐソリューション。

「Protection=保護、防護」に重きを置いているのに対して、EDRは「Detection=検出、探知」と「Response=応答、対応」を重視しています。

近年のマルウェアは手口が高度化、複雑化の一途をたどっており、完全に防ぐことが難しくなってきています。

そこで最近は侵入を防ぐことはもちろんですが、侵入されても情報を外に漏らさないことに重きを置いたEDRソリューションを各社展開しております。

統合脅威管理 UTM(Unified Threat Management)

■CheckPoint 1500 Appliance

■WatchGuard Firebox T40

■CISCO Meraki MXseriesなど

ネットワークのゲートウェイに設置して監視するソリューション。

エンドポイントを保護するのではなく、インターネットの出入り口でネットワーク自体を監視、不正なデータのダウンロードや悪意のあるサイトへの誘導を監視し遮断する機能を持っています。

最近ではサンドボックス機能を搭載している機種もあり、仮想環境で怪しいファイルを実行、その振る舞いを元に悪意のあるソフトウェアか否かを判断します。

以上のようなソリューションを導入することで感染のリスクを少しでも減らすことができます。

セキュリティ対策にお悩みがございましたら、ぜひ弊社担当者までご連絡ください。